آموزش ارتباط از طریق پروتکل های ssh و telnet برای دستگاه های سیسکو

ssh

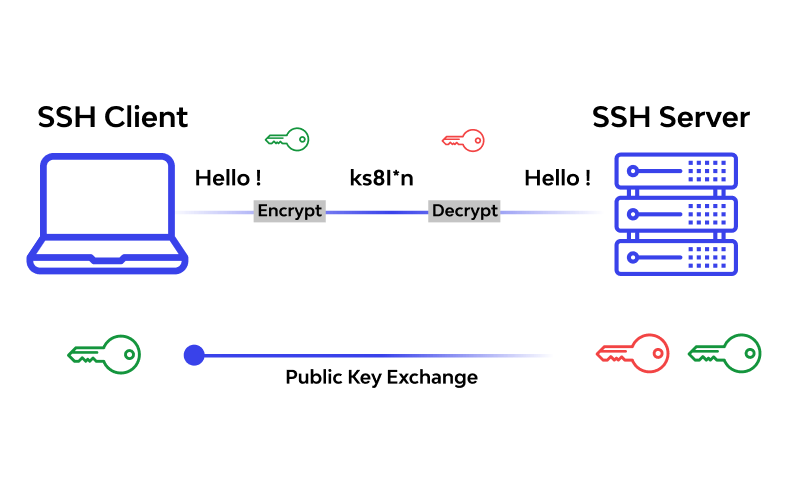

Secure Shell احراز هویت رمز عبور قوی، احراز هویت کلید عمومی و همچنین ارتباطات داده رمزگذاری شده بین دو کامپیوتری که از طریق یک شبکه باز مانند اینترنت به هم متصل میشوند را فراهم میکند. علاوه بر ارائه رمزگذاری قوی، SSH به طور گسترده توسط مدیران شبکه برای مدیریت سیستمها و برنامههای کاربردی از راه دور استفاده میشود و آنها را قادر میسازد تا از طریق شبکه به رایانه دیگری وارد شوند، دستورات را اجرا کنند و فایلها را از یک رایانه به رایانه دیگر منتقل کنند.

SSH هم به پروتکل شبکه رمزنگاری اشاره دارد و هم به مجموعه ابزارهایی که آن پروتکل را پیادهسازی میکنند. پیادهسازی SSH اغلب شامل پشتیبانی از پروتکلهای کاربردی مورد استفاده برای شبیهسازی ترمینال یا انتقال فایل است.

SSH همچنین میتواند برای ایجاد تونلهای امن برای سایر پروتکلهای برنامه استفاده شود، به عنوان مثال، برای اجرای ایمن جلسات گرافیکی X Window System از راه دور. یک سرور SSH، به طور پیشفرض، به پورت ۲۲ استاندارد پروتکل کنترل انتقال (TCP) گوش میدهد

IOS هایی که عبارت K9 در نام آنها مشاهده میشود، توانایی پشتیبانی Cryptography را داشته و میتوان SSH را بر روی آنها فعال کرد.

SSH دارای دو ورژن یک و دو میباشد. ورژن یک را میتوان Crack کرد. بنابراین از ورژن دو استفاده کنید. هنگامی که SSH را بر روی سویچ یا روتر سیسکو فعال میکنید، ورژن آن ۱.۹۹ است. یعنی ورژن SSH آن یک است، ولی توانایی کار با ورژن دو را نیز دارد. بنابراین باید ورژن آن را به دو تغییر دهید.

SSH بر خلاف Telnet که به طور پیش فرض فقط به تعیین پسورد نیاز دارد، نیاز به User Name نیز دارد. بنابراین پس از فعال سازی SSH، یک User Name با Privilage 15 نیز ایجاد کنید. این User میتواند Local و یا بر روی یک Raidus Server باشد.

روتر برای ایجاد Certificate، نیاز به یک نام و domain name دارد. برای تعیین این دو پارامتر از دستورات زیر استفاده کنید:

R1(config)#host name RTR1

RTR1(config)#ip domain-name juping.irسپس با استفاده از دستور زیر، یک کلید ایجاد کنید:

RTR1(config)#crypto key generate rsaبه طور پیش فرض کلیدی به طور ۵۱۲ بیت ساخته میشود. در صورتی که میخواهید از SSH ورژن دو استفاده کنید، طول کلید باید حداقل ۷۶۸ بیت باشد.

حال باید User و پسورد برای دسترسی به روتر ایجاد کنید:

RTR1(config)#user juping privilage 15 password ciscoدر صورتی که میخواهید روتر شما فقط از SSH ورژن دو پشتیبانی کند، از دستور زیر استفاده کنید:

RTR1(config)#ip ssh version 2در نهایت دستور login local را در line vty وارد کنید:

RTR1(config)#line vty 0 15

RTR1(config-line)#login localبه طور پیش فرض به روتر یا سویچ میتوان Telnet و SSH زد. در صورتی که میخواهید برای افزایش ایمنی، Telnet بسته شود و فقط SSH به روتر زده شود، از دستور زیر در line vty استفاده کنید:

RTR1(config)#line vty 0 15

RTR1(config-line)#transport input {all | none | ssh | telnet}اگر میخواهید کاربران بتوانند از local router به remote router ها فقط SSH بزنند، از دستور زیر استفاده کنید:

RTR1(config)#line vty 0 15

RTR1(config-line)#transport output sshبا اجرای این دستور، کاربران از طریق RTR1 فقط میتوانند به تجهیزات دیگر SSH بزنند و امکان Telnet زدن به دیگر تجهیزات وجود ندارد.

برای SSH زدن به روتر یا سویچ، نیاز به نرم افزار Putty یا SecureCRT دارید. با این همه از روتر های دیگر نیز میتوان به این روتر SSH زدن.

در مثال فوق، SSH را بر روی RTR1 فعال کرده ایم. میخواهیم از RTR2 به RTR1 ارتباط SSH برقرار کنیم:

RTR2#ssh -l juping 1.1.1.1telnet

تلنت (Telnet) نوعی پروتکل شبکه است که برای دسترسی به کامپیوترهای راه دور از طریق اینترنت یا شبکههای محلی استفاده میشود. این پروتکل به کاربر اجازه میدهد تا بهعنوان یک کاربر مجازی در کامپیوتر به صورت ریموت وارد شده و دستوراتی را که میخواهد اجرا کند و با سیستمعامل کامپیوتر از راه دور تعامل داشته باشد.

Telnet از معماری Client – Server استفاده میکند، به این معنی که کامپیوتر کاربر (کلاینت) با استفاده از پروتکل تلنت، یک ارتباط ریموت با کامپیوتر (سرور) برقرار میکند. این پروتکل برای ارتباط با دستگاههایی که دارای command-line interface یا همان رابط خط فرمان (CLI) هستند، مانند روترها، سوییچها، سرورها و دستگاههای شبکه، استفاده میشود. پس از برقراری ارتباط، کاربر میتواند دستورات خود را وارد کرده و با سیستمعامل کامپیوتر از راه دور تعامل داشته باشد.

تلنت به دلیل نداشتن امنیت کافی، به طور گستردهای توسط پروتکلهای امنتری مانند SSH (Secure Shell) جایگزین شده است. SSH به کاربر امکان رمزنگاری و احراز هویت را میدهد تا از دسترسی غیرمجاز و جاسوسی اطلاعات جلوگیری شود. با این حال، تلنت هنوز در برخی موارد مانند تست و رفع اشکال اتصالات شبکه استفاده میشود.

فعال کردن Telnet بر روی روتر های سیسکو تنها با اجرای دو کامند امکان پذیر است. با این همه هنگامی که میخواهیم به سویچ های سیسکو Telnet بزنیم و آنها را از راه دور مدیریت کنیم، این سوال به وجود می آید که به چه آدرسی باید Telnet زد؟!

در اینجا میخواهیم چگونگی فعال سازی Telnet بر روی سویچ های سیسکو را با هم بررسی کنیم.

به طور پیش فرض تمامی پورت های سوئیچ در VLAN1 قرار گرفته اند. کافیست یک Interface مجازی برای این VLAN ساخته و IP Address ای در محدوده IP های VLAN1 بر روی آن قرار داده، و به این آدرس Telnet بزنیم. برای انجام این کار، مراحل زیر را دنبال کنید:

- ابتدا از طریق کابل کنسول و نرم افزار Putty ،SecureCRT یا Hyperterminal به سوئیچ متصل شوید.

- وارد Global mode شده و Interface VLAN1 را ایجاد کنید:

Switch#configure terminal

Switch(config)#interface vlan 1

Switch(config-if)#ip address 192.168.0.100 255.255.255.0

Switch(config-if)#no shutdownتوجه داشته باشید که با اجرای دستور no shutdown، اینترفیس را فعال کنید.

- UserName و پسوردی مشخص کنید:

Switch(config)#username juping privilege 15 secret 123456تعیین سطح دسترسی Level 15 برای این کاربر باعث میشود تا پس از Telnet زدن به سویچ، مستقیما وارد Enable mode شده و دیگر نیازی به اجرای دستور enable و وارد کردن پسورد تعیین شده در enable mode نیست.

- در نهایت وارد Line vty شده و Telnet را در آن فعال کنید:

Switch(config)#line vty 0 15Switch(config-line)#login local

تنظیمات را با اجرای دستور write ذخیره کنید. اکنون میتوانید از طریق Telnet، این سویچ را از راه دور مدیریت کنید.

سایر اخبار و مقالات ما

۱۴۰۳-۰۳-۳۰

آموزش فرایند پسورد ریکاوری در ios سیسکو

۱۴۰۳-۰۹-۰۴

۱۴۰۳-۰۹-۰۴

معرفی انواع سوئیچ های سیسکو – کامل و تخصصی!

۱۴۰۳-۰۹-۰۵

اکسس پوینت چیست و چه کاربردی دارد

۱۴۰۳-۰۹-۰۵

۱۴۰۳-۰۹-۰۶